보안 국제공통 평가 기준 표준 (CC:Common Criteria)

2017.11.09 08:49

1. 국제 공통 평가 기준 표준 (CC:Common Criteria)의 개요

가. CC(Common Criteria)의 개념

- 정보보호시스템 공통평가기준(Common Criteria)은 국가마다 서로 다른 정보보호시스템

평가기준을 연동하고 평가결과를 상호 인증하기 위해 제정된 평가기준

- 국제표준 (ISO/IEC 15408)으로 지난 1999년 6월 승인됨

나.CC(Common Criteria)의 목적

- 정보보호 시스템의 보안등급 평가에 신뢰성 부여

- 현존하는 평가기준과 조화를 통해 평가결과의 상호인정(CCRA:CC 상호인정협정)

- 정보보호 시스템의 수출입에 소요되는 인증비용절감으로 국제유통 촉진

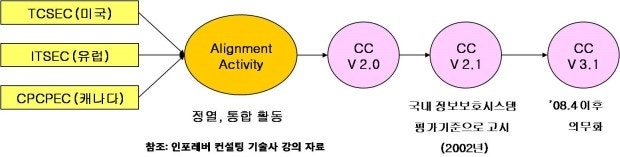

다. CC(Common Criteria)의 발전과정

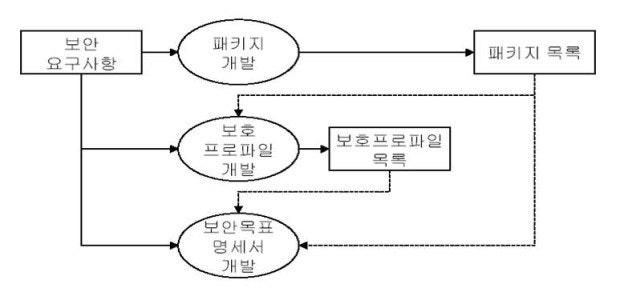

라. CC(Common Criteria)의 요구사항과 보호프로파일, 보안목표명세서와의 관계도

마.보호프로파일(PP)와 보안목표명세서(ST)의 비교

|

구분 |

보호프로파일(Protection Profile) |

보안목표명세서(Security Target) |

|

개념 |

동일한 제품이나 시스템에 적용할 수있는 일반적인 보안기능요구사항 및 보증요구사항 정의 |

특정 제품이나 시스템에 적용할 수 있는 일반적인 보안기능 요구사항 및 보증요구사항 정의 요구사항을 구현할 수 있는 보안기능 및 수단을 정의 |

|

독립성 |

구현에 독립적 |

구현에 종속적 |

|

적용성 |

제품군(예:생체인식시스템) 여러제품/시스템에 동일한 PP를 수용가능 |

특정제품(예: A 사의 지문감식시스템) 하나의 제품/시스템에 하나의 ST를 수용해야함 |

|

관계성 |

PP는 ST를 수용할 수 없음 |

ST는 PP를 수용할 수 있음 |

|

완전성 |

불완전한 오퍼레이션 가능 |

모든 오퍼레이션은 완전해야 함 |

바.정보보호시스템 공통평가기준(CC:Common Criteria)의 특징 및 TCSEC과의 비교

(1). CC(Common Criteria)의 특징

|

구분 |

주요특징 |

|

평가 |

보안기능과 보호기능으로 나누어 평가 |

|

보안등급체계 |

EAL0 ~ EAL7 (EAL: Evaluation Assurance Level, 평가 보증 등급) |

|

관련작성문서 |

PP(Protection Profile), ST(Security Target) |

|

평가수행지침 |

CEM(Common Evalution Methodlogy) |

|

인증서 효력 |

CCRA(Common Criteria Recognization Arrangment) 에 가입 되어야 |

(2). TCSEC(Trusted Computer System Evalution Criteria) 와의 비교

|

구분 |

CC(Common Criteria) |

TCSEC |

침입차단시스템평가기준 정보보호시스템 평가인증제 |

|

표준화 |

국제표준기관(ISO/IEC15408) |

미국표준제정기관(NCSC) |

한국정보보호센터(KISA) |

|

적용범위 |

세계공통의 보안표준 |

미국내 보안표준 |

국내 |

|

등급 |

EAL7~ EAL1, EAL0(부적절) |

A,B,C의 6등급, D(부적합) |

K7(E)~K1(E), K0(요구사항 |

댓글 0

| 번호 | 제목 | 날짜 | 조회 수 |

|---|---|---|---|

| 125 |

윈도우용 wget

| 2017.09.28 | 4017 |

| 124 |

tcpdump - dump traffic on a network

[1] | 2017.10.13 | 4028 |

| 123 |

Tear Drop / Tiny Fragment / Fragment Overlap(고전적인방법)

| 2017.10.17 | 9046 |

| 122 |

Smurf Attack / Land Attack / Ping of Death

| 2017.10.17 | 1293 |

| 121 |

UDP 플러드 공격 - NTP, DNS, SSDP Amplification DDoS Attack

| 2017.10.18 | 1137 |

| 120 |

DDoS 공격도구

| 2017.10.18 | 221 |

| 119 |

스니핑용 promisc 모드

| 2017.10.29 | 320 |

| 118 |

사이버 침해사고 대응 절차

| 2017.10.29 | 236 |

| 117 |

전자서명의 원리

| 2017.10.30 | 183 |

| 116 |

route access-list

| 2017.10.30 | 590 |

| 115 |

블록체인

| 2017.10.31 | 161 |

| 114 |

DDos 공격대응 가이드 - kisa 자료

| 2017.10.31 | 290 |

| 113 |

시스템보안

| 2017.11.01 | 1314 |

| 112 |

어플리케이션 보안

| 2017.11.01 | 133 |

| 111 |

개발보안

| 2017.11.01 | 563 |